Acceso remoto por VPN de Windows Server 2012 R2

Acceso remoto por VPN de Windows Server 2012 R2

Esta entrada trata de como hacer un acceso remoto por VPN en un servidor Microsoft Windows Server 2012 R2mediante el servicio de enrutamiento del propio servidor para dar acceso completo a la red corporativa.

Si bien la mayoría de servicios que se ofrecen a los usuarios externos de la red corporativa se publican de forma segura, mediante las propias pasarelas SSL como ahora el Microsoft Exchange AnyWhere, Microsoft Remote Desktop Gateway, Citrix NetScaler, etc…. Nos podemos encontrar en algún caso que se requiera de conectividad completa en la red. Es decir, como si el ordenador remoto estuviera enchufado a una conexión de red (roseta) o a la Wi-Fi interna.

En la mayoría de casos esta conectividad se proporciona mediante el cortafuegos físico o algún que otro router que controlan la seguridad del perímetro. Pero esta función también se puede realizar desde el propio sistema operativo. Que yo recuerde Microsoft Windows Server la tiene disponible a partir de la versión Windows NT 4 con el añadido del RRAS. Es una funcionalidad que la había usado mucho y que tenía olvidada debido, como ya he mencionado, a la implementación de los cortafuegos físicos.

En instalaciones pequeñas nos puede sacar de algún lío en caso que algún usuario, o nosotros mismos, tenga la necesidad de hacer una conexión completa desde el exterior y no dispongamos del cortafuegos físico que permita este tipo de acceso. Este acceso remoto mediante el servidor Microsoft Windows Server 2012 R2 se puede hacer con dos tecnologías:

- DirectAccess solo funciona en un entorno de Active Directory y con máquinas cliente dadas de alta en el dominio.

- VPN para las conexiones tradicionales de acceso remoto en la red. No es necesario que los equipos remotos o el servidor de conexiones esté dentro de un Active Directory.

Los puntos a configurar y que veremos en esta entrada son:

- Configuración del servidor de acceso remoto DirectAccess y VPN de Microsoft Windows 2012 R2.

- Configuración de un cliente Microsoft Windows 8.1 con DirectAccess.

- Configuración de un cliente Microsoft Windows 8.1 con VPN

Configuración del servidor de acceso remoto DirectAccess y VPN de Microsoft Windows 2012 R2

A partir de una instalación de Microsoft Windows 2012 R2, se procede a habilitar el servicio de enrutamiento y acceso remoto para utilizarlo como servidor de conexiones VPN para clientes remotos.

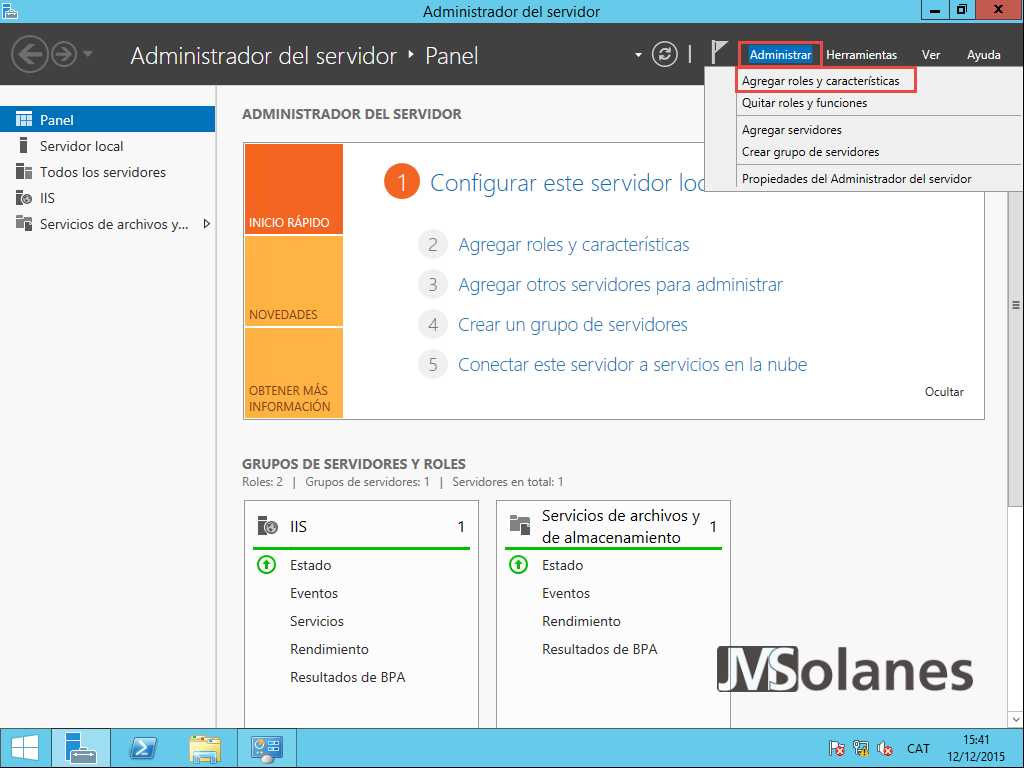

Desde el Administrador del servidor, en el menú superior de la derecha, hacer clic en Administrar. En el menú que aparece, hacer clic en Añadir roles y características.

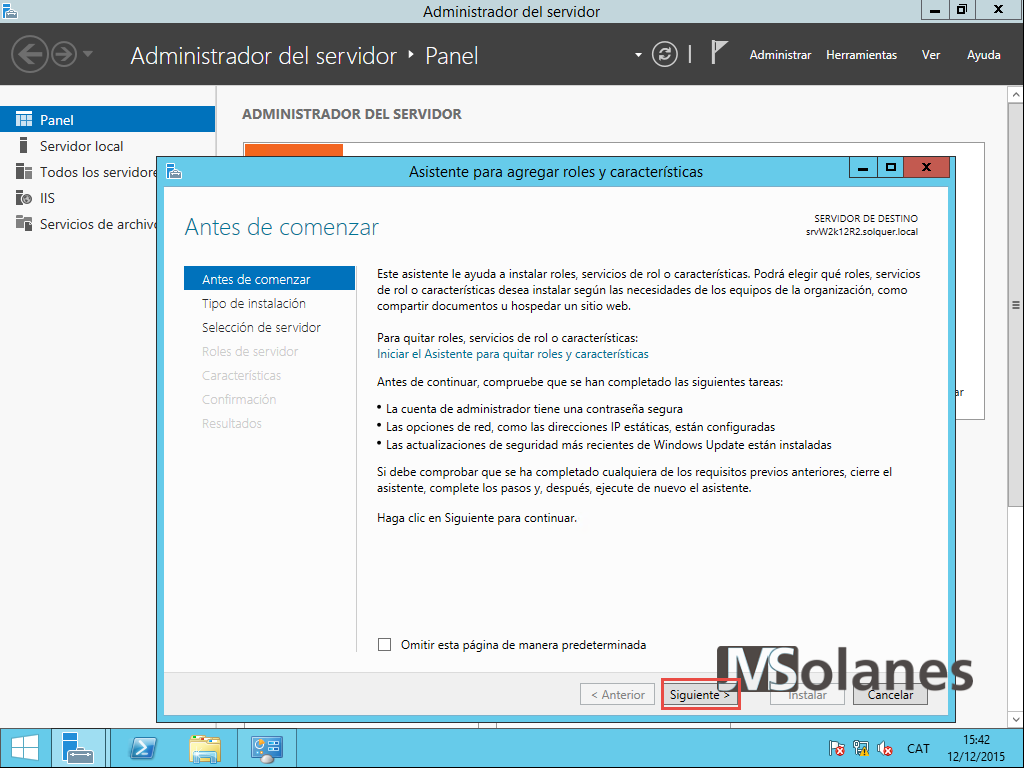

Se inicia el asistente de configuración. Hacer clic en el botón Siguiente.

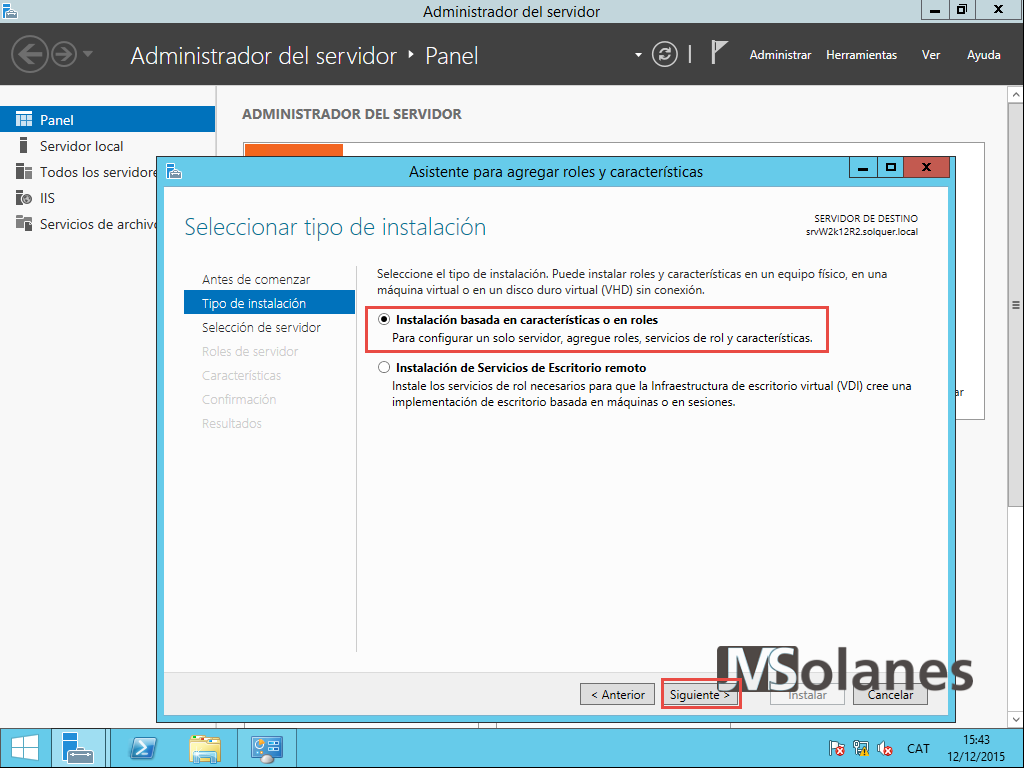

Indicar el tipo de instalación, basada en características o en roles, o bien, instalación de servicios de Escritorio Remoto. Seleccionar Instalación basada en características o en roles y hacer clic en el botón Siguiente.

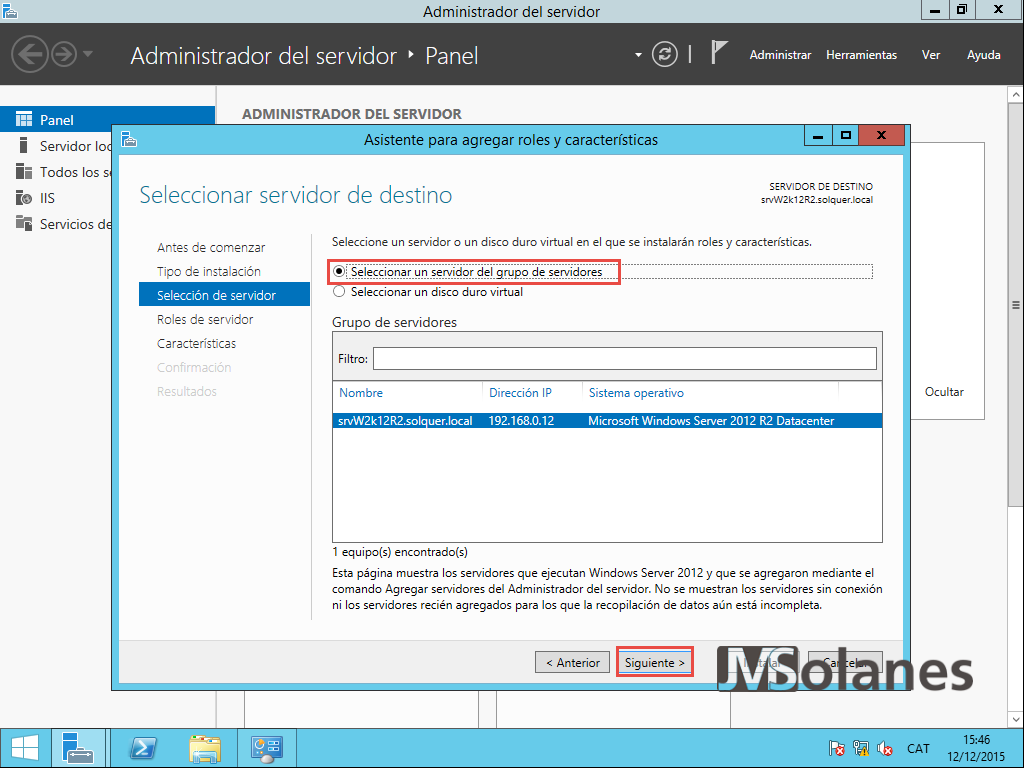

Indicar el servidor donde se habilitarán los roles y/o características. Por defecto queda seleccionado el servidor con el que estamos trabajando. Hacer clic en el botón Siguiente.

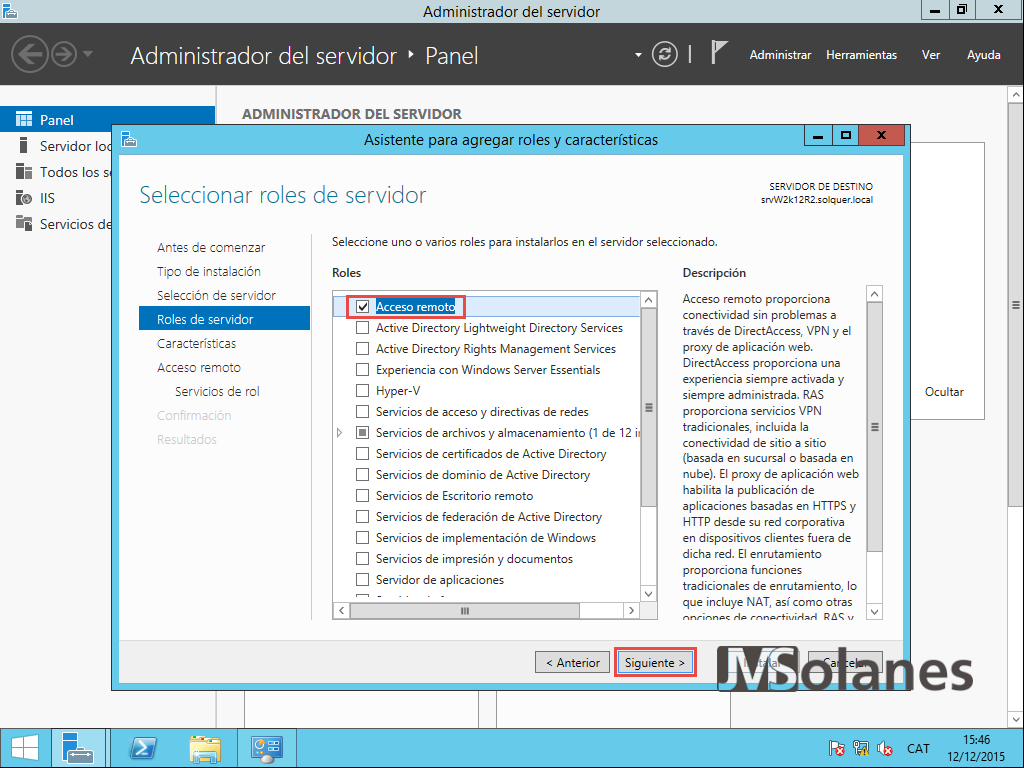

En el apartado de seleccionar los roles, el primero es Acceso remoto. Seleccionarlo y hacer clic en el botón Siguiente.

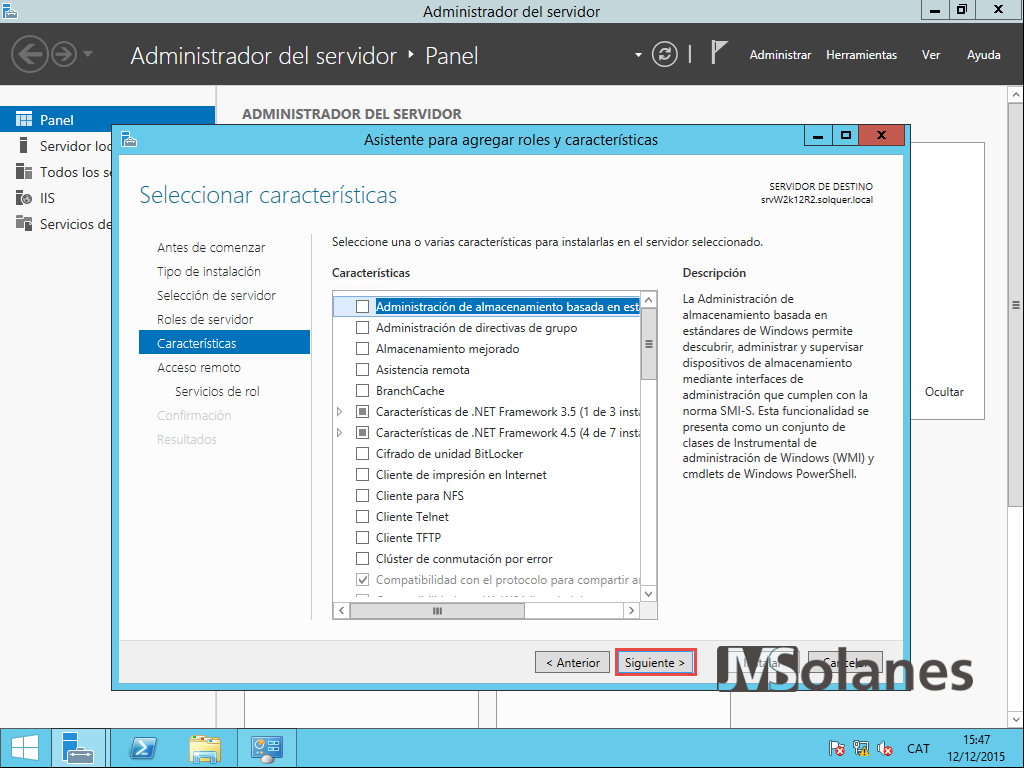

En características de momento no hace falta tocar nada, hacer clic en el botón Siguiente para continuar.

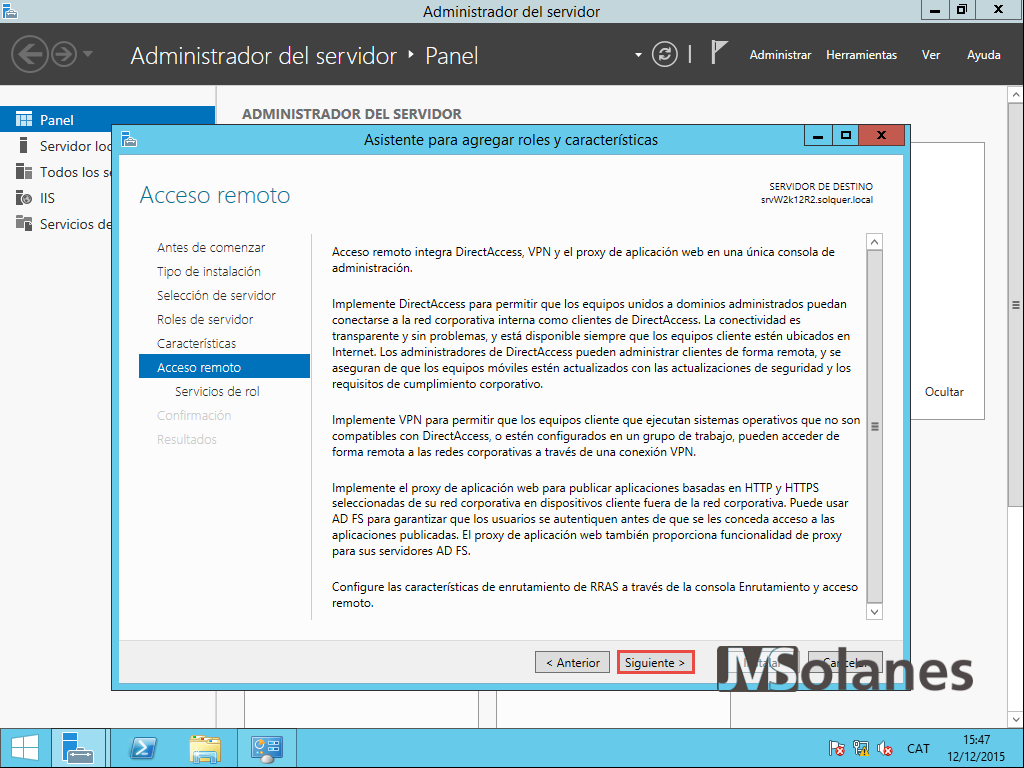

Al haber seleccionado el rol de Acceso Remoto, se nos pide qué necesitamos exactamente. La primera pantalla es una introducción a los servicios. Hacer clic en Siguiente para continuar.

¿Qué servicio se utilizará para el Acceso remoto? Se puede escoger entre tres:

- DirectAccess y VPN (RAS). Acceso remoto desde el exterior ya sea con la tecnología DirectAccess o las tradicionales VPN.

- Enrutamiento. El servidor actúa como un router.

- Proxy de aplicación Web. Publicación de aplicaciones basadas en Web.

Para el acceso de clientes desde el exterior en la red interna de forma completa seleccionar DirectAccess y VPN. (Al hacerlo nos advierte que necesita añadir las herramientas de administración, aceptarlo). Hacer clic en el botón Siguiente.

Todo preparado para habilitar el servicio. Hacer clic en el botón Instalar y esperar a que se complete el proceso de instalación.

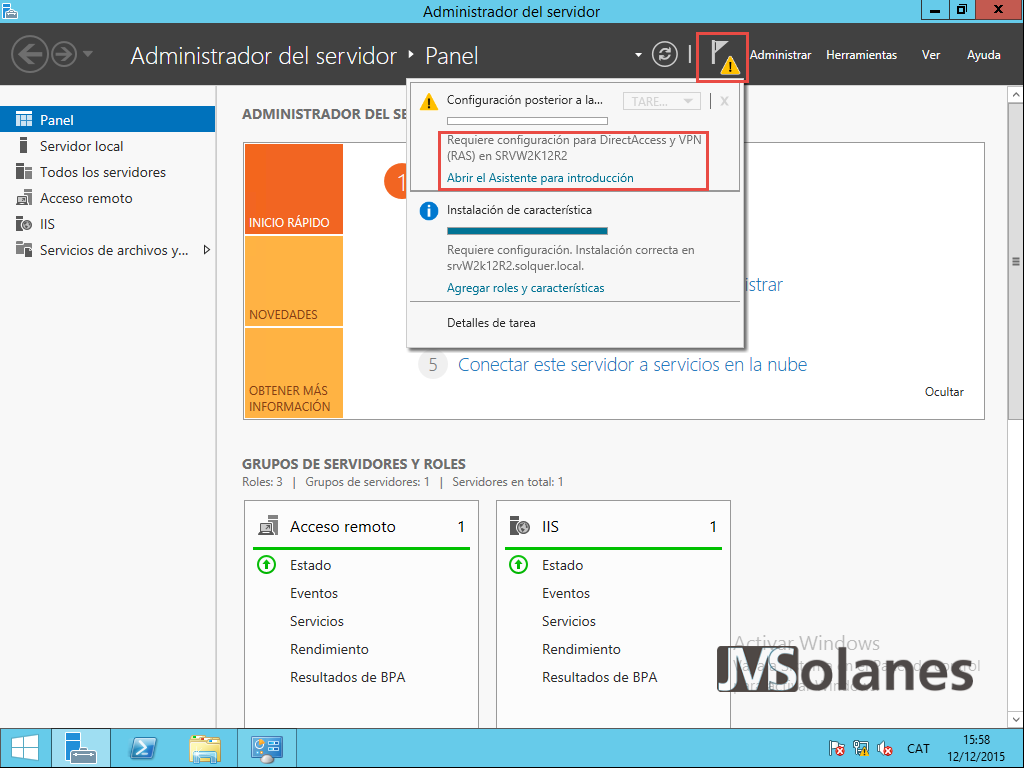

Acabada la instalación se nos recuerda que se tiene que configurar el servicio. Hacer clic en el botón Cerrar para cerrar el asistente para añadir roles y características.

De nuevo en la pantalla principal del Administrador del Servidor, tenemos una advertencia de configuración. Hacer clic en la banderita donde aparece la advertencia de configuración para DirectAccess y VPN. Hacer clic en Abrir el Asistente para introducción.

Se inicia el asistente de configuración del acceso remoto para habilitar:

- DirectAccess y VPN

- Sólo DirectAccess

- Sólo VPN

Hacer clic en la opción de DirectAccess y VPN.

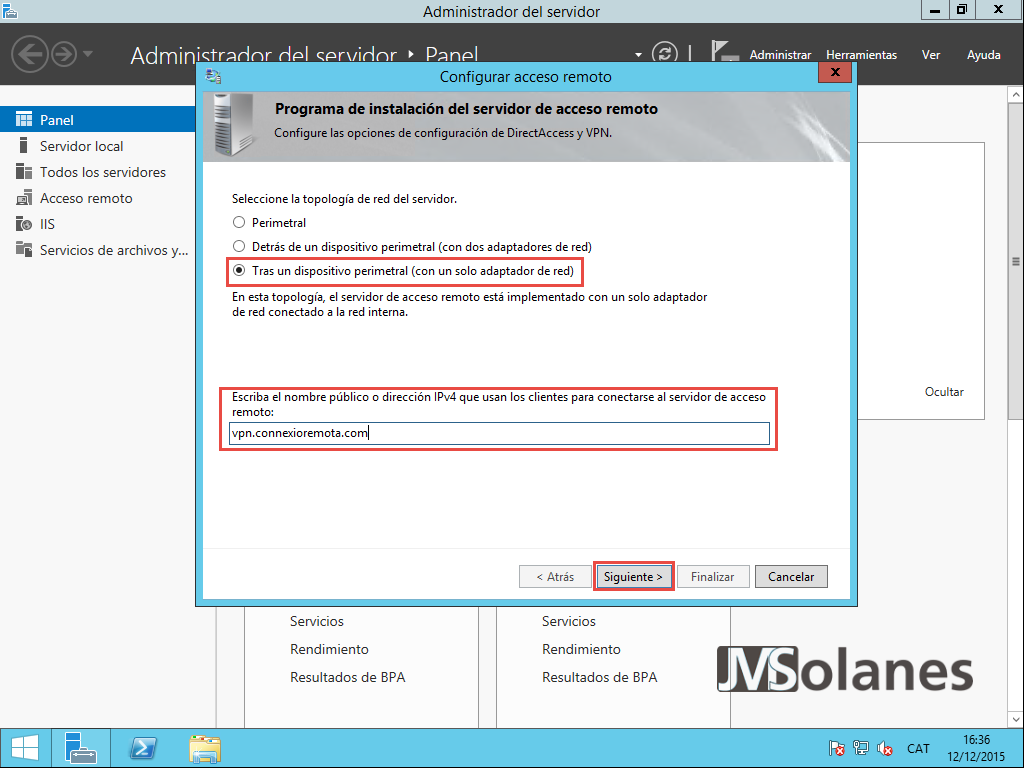

Después de comprobar los requerimientos para la implementación de las tecnologías, empiezan las preguntas del asistente. Tipo de tipología de red del servidor.

- Perímetro. El propio servidor dispone de dos tarjetas de red, una que actúa como la pata pública y la otra como pata dentro de la red corporativa.

- Detrás de un dispositivo del perímetro (con dos tarjetas de red). Parecido al anterior pero en lugar de estar conectado a la red pública, lo está a una zona desmilitarizada (DMZ).

- Detrás de un dispositivo del perímetro (con una tarjeta de red). Simplemente es un servidor dentro de la red corporativa, protegido del exterior con un dispositivo del perímetro, ya sea un router o un cortafuegos.

Seleccionar según corresponda, para esta entrada utilizo Detrás de un dispositivo del perímetro (con una tarjeta de red). También es necesario indicar el nombre completo o dirección IP con el que los usuarios se conectarán al servidor. Ya sabéis, para generar un certificado para la conexión. (En mi ejemplo: vpn.connexioremota.com). Hacer clic en el botón Siguiente para continuar.

Introducidos los datos necesarios, antes de proceder a la configuración por parte del asistente haciendo clic en el botón Finalizar, se puede repasar la configuración que realizará haciendo clic en la palabra aquí del texto.

Se obtiene un informe con las opciones de configuración del servidor de acceso remoto. Tomad nota de las GPOs que creará de quien tiene permiso para las conexiones, etc.. Hacer clic en el botón Aceptar para cerrar.

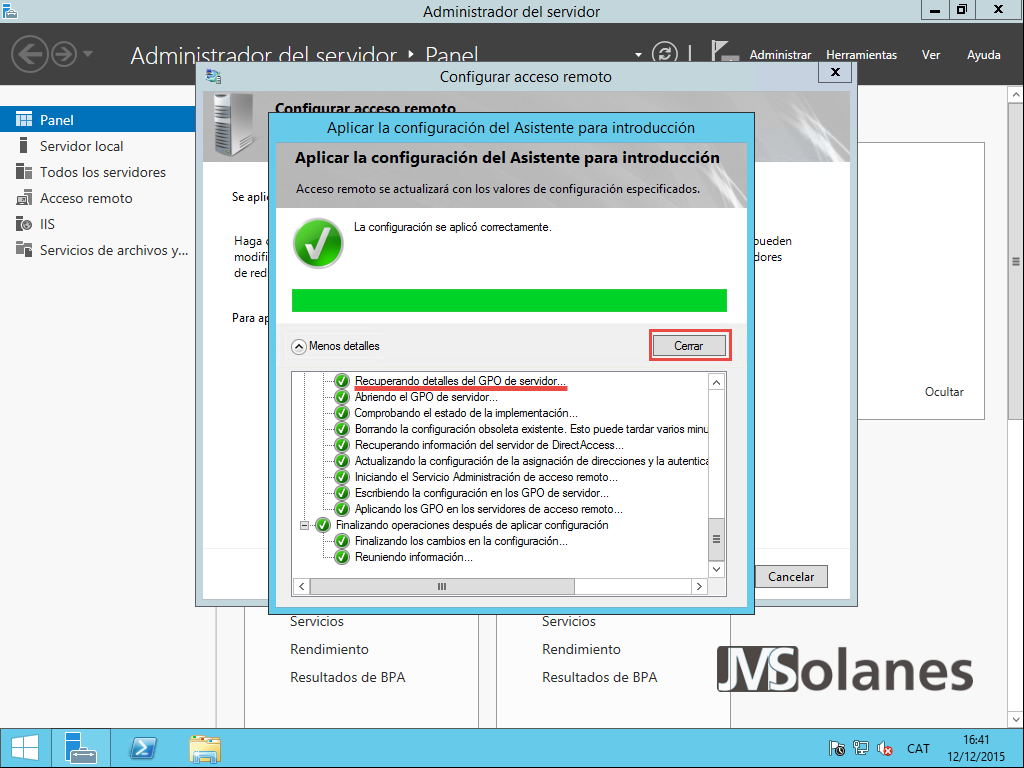

Al hacer clic en el botón Finalizar se inicia el proceso de configuración del servidor de acceso remoto propiamente dicho. Se generan GPOs de conexión en el Active Directory por el uso de la tecnología DirectAccess. Finalizada la configuración por parte del asistente, hacer clic en el botón Cerrar.

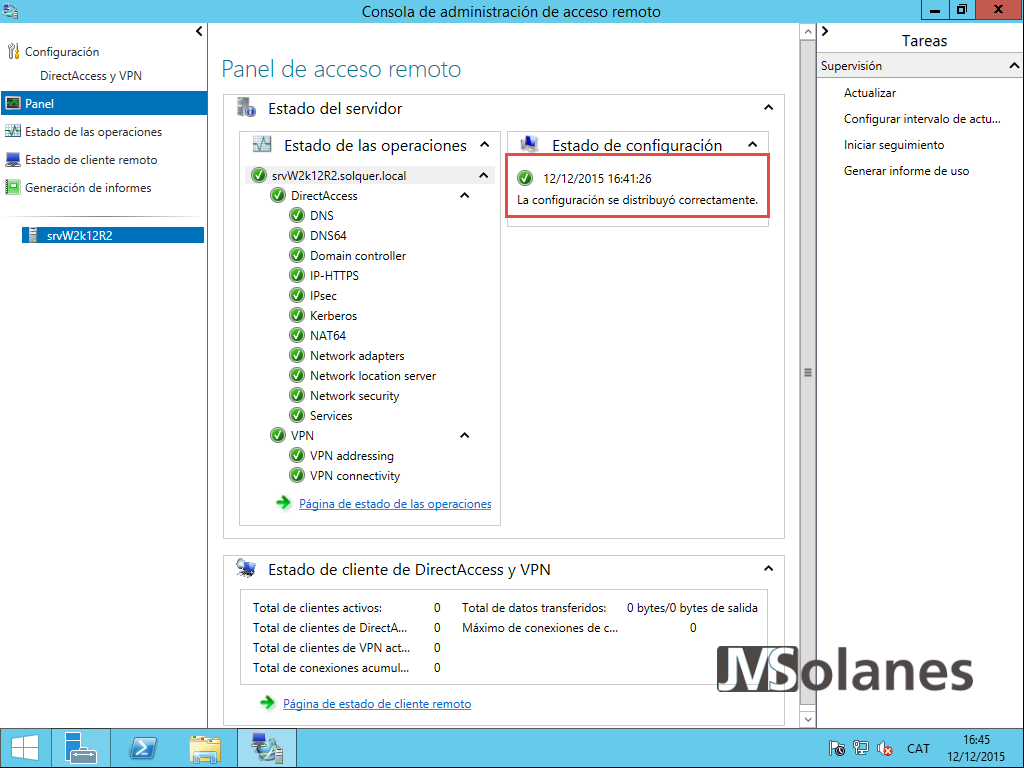

Automáticamente se inicia la consola de administración de acceso remoto desde donde se puede ver el detalle de las conexiones. Lo primero que llama la atención es la advertencia de configuración no disponible. Como que se acaban de crear las GPOs correspondientes lo más normal es que aún no estén aplicadas.

Se puede forzar que se apliquen con el siguiente comando desde la consola de sistema con privilegios de administrador:

gpupdate /force

Actualizadas las directivas, hacer clic en el botón Actualizar de la consola de administración del acceso remoto y, ahora sí, ya se ve correctamente la configuración del servidor.

En la parte izquierda hay el menú de configuración y los diferentes paneles de estado para averiguar que le pasa al sistema o quien está conectado. Hacer clic en el apartado Configuración > DirectAcces y VPN para visualizar las tareas de configuración. De momento saltamos el diagrama de la parte central y profundizamos con la configuración del servicio de enrutamiento. En la parte derecha de tareas, en el apartado VPN, hacer clic en Abrir la administración de RRAS.

Tantos años y versiones de Windows que han pasado y que poco ha cambiado esta consola. En la parte izquierda las opciones a configurar en forma de árbol. En la parte derecha los diferentes valores.

Repasamos por encima la configuración del servidor. Botón derecho del ratón encima del nombre del servidor y del menú hacer clic en Propiedades.

Sale un cuadro de diálogo dividido en pestañas con las diferentes opciones. Recordar que algunas de estas opciones se controlan por la directiva de configuración del servidor que se gestiona desde la consola de administración del acceso remoto:

General. Desde aquí se habilitan las funcionalidades de encaminador y/o servidor de acceso remoto. Como que sólo se ha indicado que el servidor tiene que ser de acceso remoto sólo está marcada esta opción. En caso que también tenga de hacer de encaminado (requiere de más tarjetas de red) habilitar los checkbox según sea necesario.

Seguridad. ¿Quién valida los usuarios cuando se conectan desde el exterior? ¿Un servicio de RADIUS (NPS) o bien el propio Active Directory? ¿Qué tipo de autenticación es válida? Certificados EAP, MSCHAPv2… El resto mejor dejarlo desmarcado por motivos de seguridad.

IPv4. Las configuraciones del protocolo. Es decir, ¿de donde se asignarán las direcciones IP? ¿de un servidor de la red (se tiene que hacer el relay DHCP) o de un rango preestablecido en el propio servidor de acceso remoto? Se permite el brodcast (resolución de nombre por difusión).

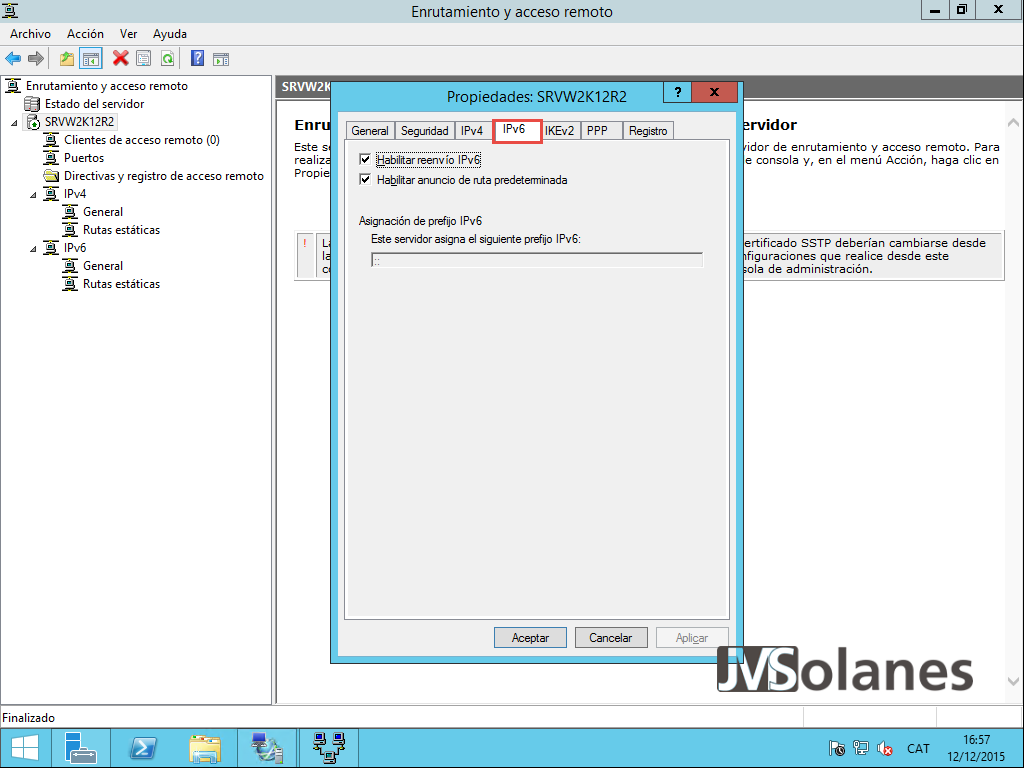

IPv6. Lo mismo que la anterior pestaña, pero específico del protocolo IPv6.

IKEv2. La forma más segura de acceso remoto. En esta pestaña se establecen las propiedades del protocolo: tiempo de espera, tiempo de interrupción, expiración de la asociación, tamaño máximo de la asociación. Se pueden dejar perfectamente los valores por defecto.

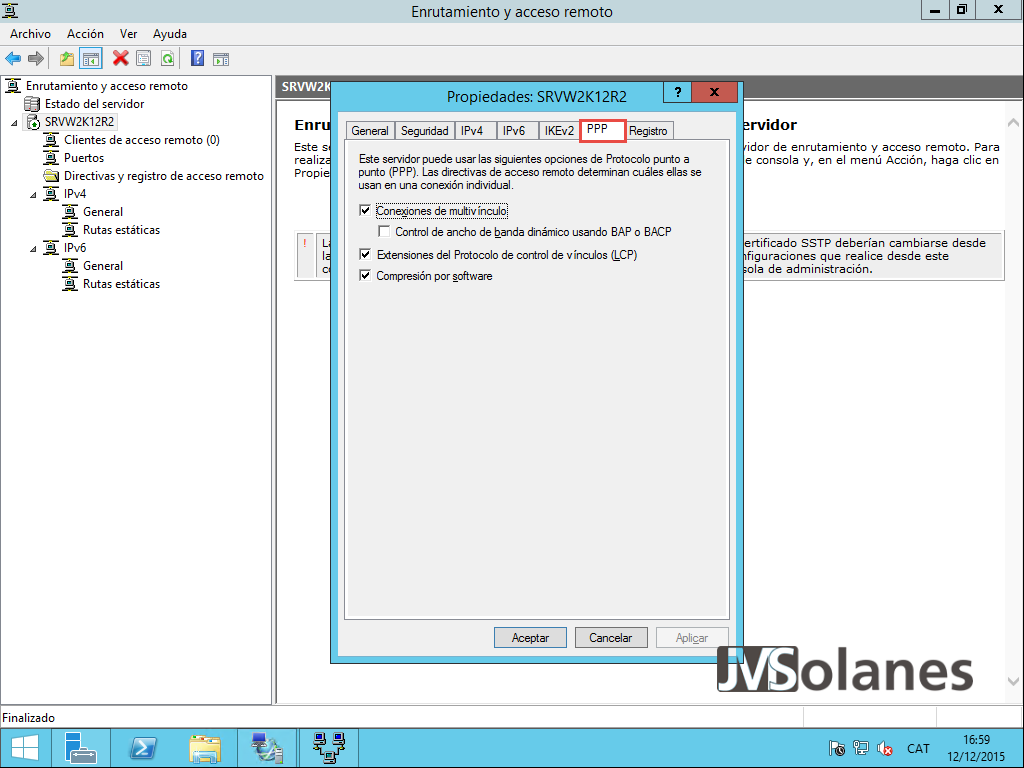

PPP. Configuración del protocolo de Punto a Punto.

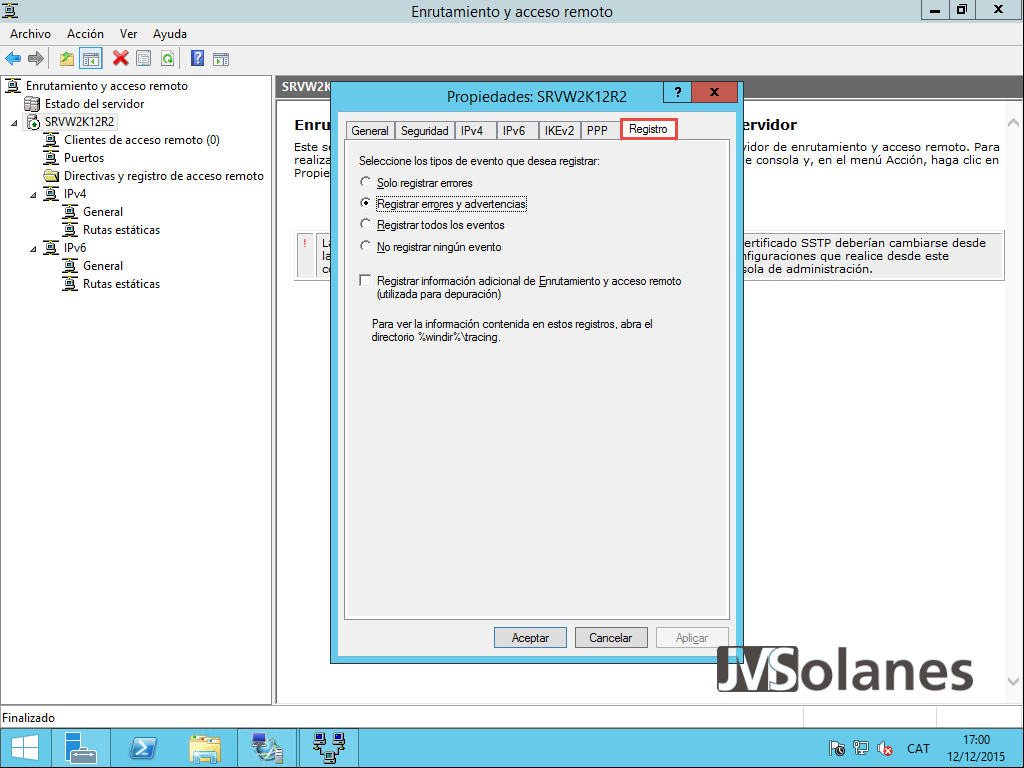

Registro. Permite especificar como se llevará a cabo el log de conexiones.

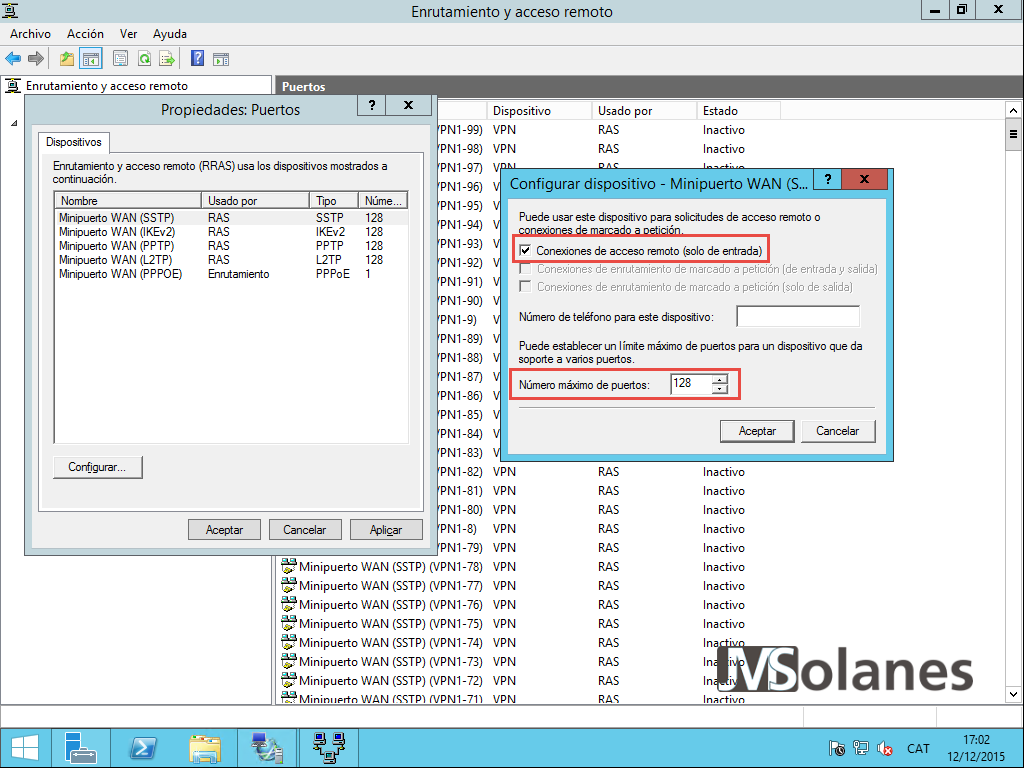

Volviendo a la consola principal de enrutamiento y acceso remoto, el otro punto importante a revisar son los Puertos de acceso remoto. Botón derecho del ratón sobre la opción Puertos y del menú hacer clic en la opción Propiedades.

Se permite especificar el tipo de protocolo habilitado y cuantas conexiones simultáneas acepta. Por defecto están todos los protocolos habilitados para el acceso remoto con 128 conexiones. A menudo pueden ser demasiadas. Menos el PPOE que sólo lo está por enrutamiento.

Haciendo clic en cada uno de ellos se puede habilitar o deshabilitar para el la acceso remoto y establecer el número máximo de puertos de conexión, por ejemplo a 20. Personalmente no me gusta tener tantos puertos habilitados. También desactivar el protocolo PPTP desmarcando el checkbox de conexión de acceso remoto. Hacer clic en el botón Aceptar para aplicar los cambios.

Con estos pequeños cambios ya disponemos de un servidor de conexiones remotas completamente operativo, pendiente de recibir el tráfico desde el exterior. Sí, eso quiere decir que en el router o cortafuegos que tengamos delante del servidor tiene que publicar los puertos que utilizan el protocolo de VPN.

Para hacer el NAT en el cortafuegos o router del perímetro debéis tener en cuenta:

Puertos para el acceso remoto SSTP

| Dirección | Protocolo | Descripción |

|---|---|---|

| Entrada y salida | A la y desde la IP del servidor VPN TCP 443 | Tráfico SSTP al y desde el servidor de acceso remoto VPN. |

Puertos para el acceso remoto L2TP/IPSec

| Dirección | Protocolo | Descripción |

|---|---|---|

| Entrada y salida | A la y desde la IP del servidor VPN UDP 500 | Intercambio de claves (IKE). |

| Entrada y salida | A la y desde la IP del servidor VPN UDP 4500 | NAT Transversal (NAT-T) al y desde el servidor de acceso remoto VPN.. |

| Entrada y salida | A la y desde la IP del servidor VPN El IP ID protocolo 50 (NAT-T). Ojo que esto no es un puerto TCP ni UDP sinó un protocolo al igual que TCP y UDP. | Tráfico IPSec Encapsulating Security Payload (ESP) al y desde el servidor de acceso remoto VPN. |

Puertos para el acceso remoto PPTP

| Dirección | Protocolo | Descripción |

|---|---|---|

| Entrada y salida | A la y desde la IP del servidor VPN TCP 1723 | Tráfico de mantenimiento del túnel entre el cliente y el servidor. |

| Entrada y salida | A la y desde la IP del servidor VPN El IP ID protocolo 47 (GRE). Ojo que esto no es un puerto TCP ni UDP sinó un protocolo al igual que TCP y UDP. | Tráfico de información dentro del túnel entre el cliente y el servidor. |

Como se puede deducir, la más limpia es la SSTP, pero requiere del puerto TCP 443 y quizás no tengamos suficientes IPs públicas para hipotecar el puerto sólo para el acceso remoto, en este caso se puede utilizar el L2TP y, sólo como último recurso, el PPTP.

Modificar la configuración del servidor de acceso remoto

Si se quiere modificar la configuración de las conexiones, aunque alguna parte se puede hacer directamente por el administrador de RRAS, lo recomendable es hacerlo desde la consola de administración de acceso remoto. Desde ella se pueden cambiar las políticas de conexión DirectAccess, el tipo de asignación de direccionamiento IP, la autenticación, el certificado, etc…

Para hacerlo, acceder a la consola de administración de acceso remoto, en el menú de la izquierda seleccionar Configuración > DirectAccess y VPN donde se visualiza un asistente en la configuración de los diferentes puntos implicados.

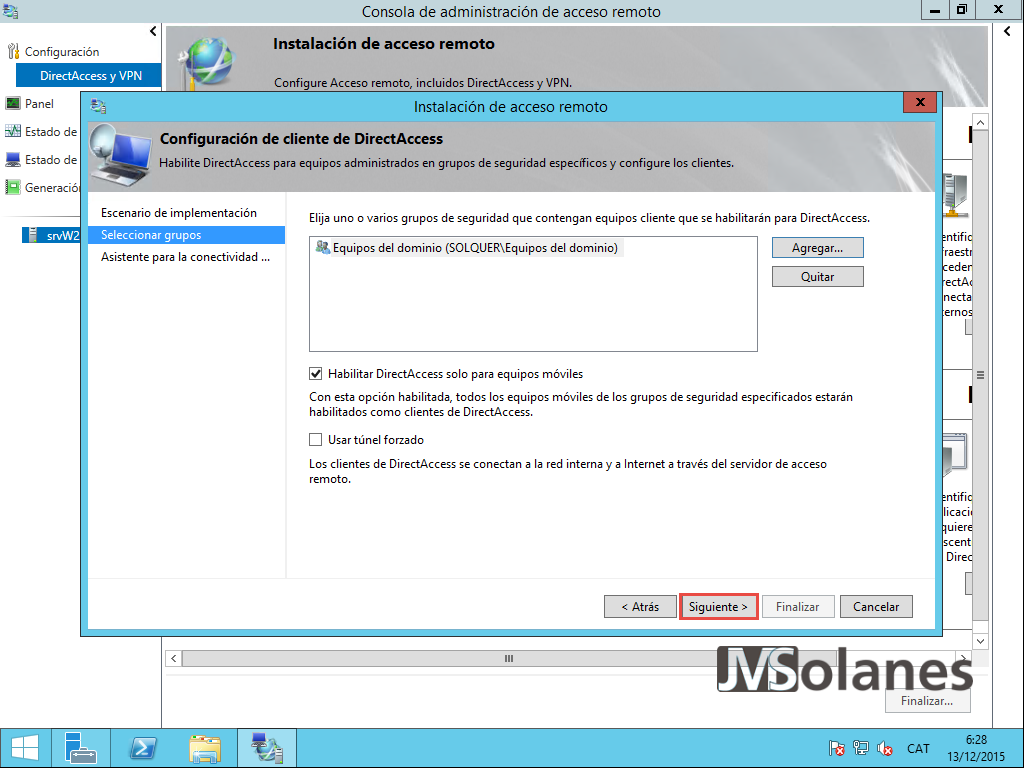

Paso 1 sobre los clientes remotos, hacer clic en el botón Editar para visualizar y modificar la configuración del DirectAccess de los clientes.

En el cuadro de diálogo se puede modificar el tipo de implementación:

- Acceso completo para el cliente y administración remota.

- Sólo para administración remota.

Los equipos que se les permite utilizar el DirectAccess. El checkbox de equipos remotos hace un filtraje WMI en la Directiva GPO para aplicarla sólo a los que considera equipos físicos portátiles. Ojo con el checkbox de túnel forzadoque indica que todo el tránsito, ya sea hacía la red interna como hacía Internet, se enviará al servidor de acceso remoto. Eso quiere decir que se les tendrá que proporcionar métodos de acceso a Internet para la red interna o los equipos no podrán navegar por Internet.

En el asistente de conectividad se acaban de configurar los parámetros para saber si se está en la red interna o no, para saber cuando se tiene que levantar la conexión DirectAccess. Nombre de la conexión de DirectAccess o si se permite el broadcast.

Hacer clic en el botón Finalizar para aceptar las modificaciones sobre el cliente DirectAccess.

Paso 2 sobre el servidor de acceso remoto, hacer clic en el botón Editar para visualizar y modificar la configuración de conexión de clientes remotos.

Lo primero que se puede modificar es el nombre que se utiliza desde el exterior para realizar la conexión.

Si se utilizan certificados, si se cambia este nombre, quiere decir que se tienen que generar de nuevo los certificados y distribuir.

En adaptadores de red se indica cuáles son las tarjetas implicadas y en que segmento de la red están conectadas. Desde este apartado también se puede cambiar el certificado para las conexiones. Por ejemplo, para utilizar un certificado de la entidad certificadora del dominio en lugar de certificados autofirmados. Haciendo clic en el botón Examinar permite seleccionar el certificado válido para el acceso remoto.

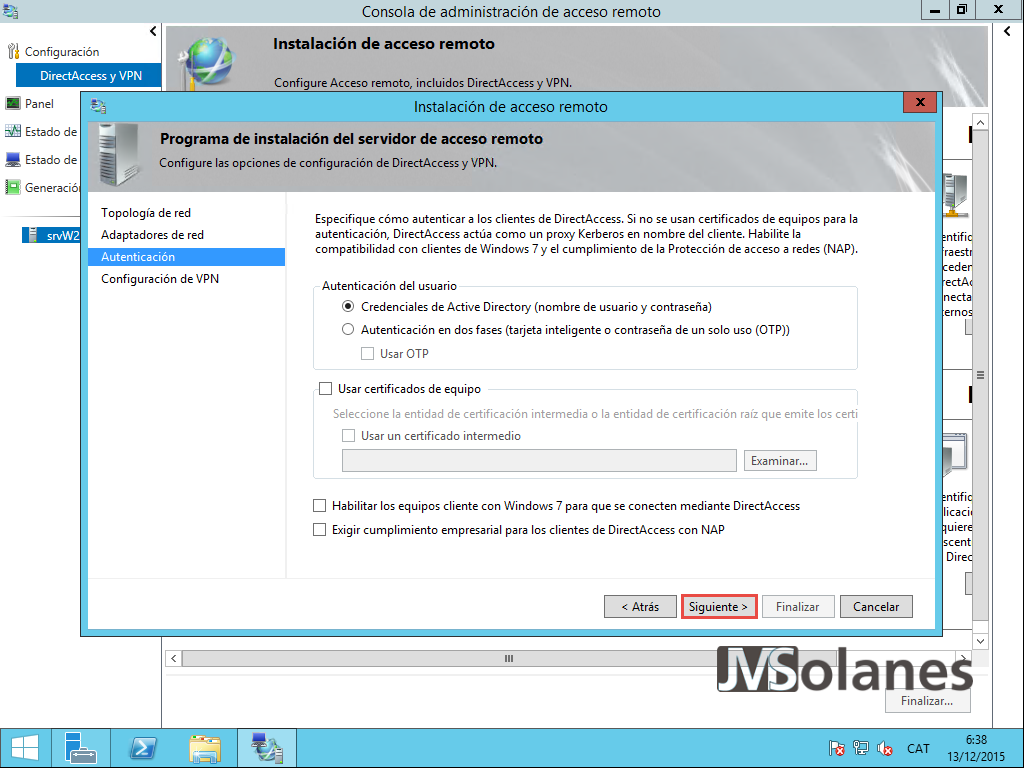

Tipo de autenticación que tienen que hacer los clientes DirectAccess. Si se dispone de clientes Windows 7 hay que habilitar el checkbox para permitir que se conecten.

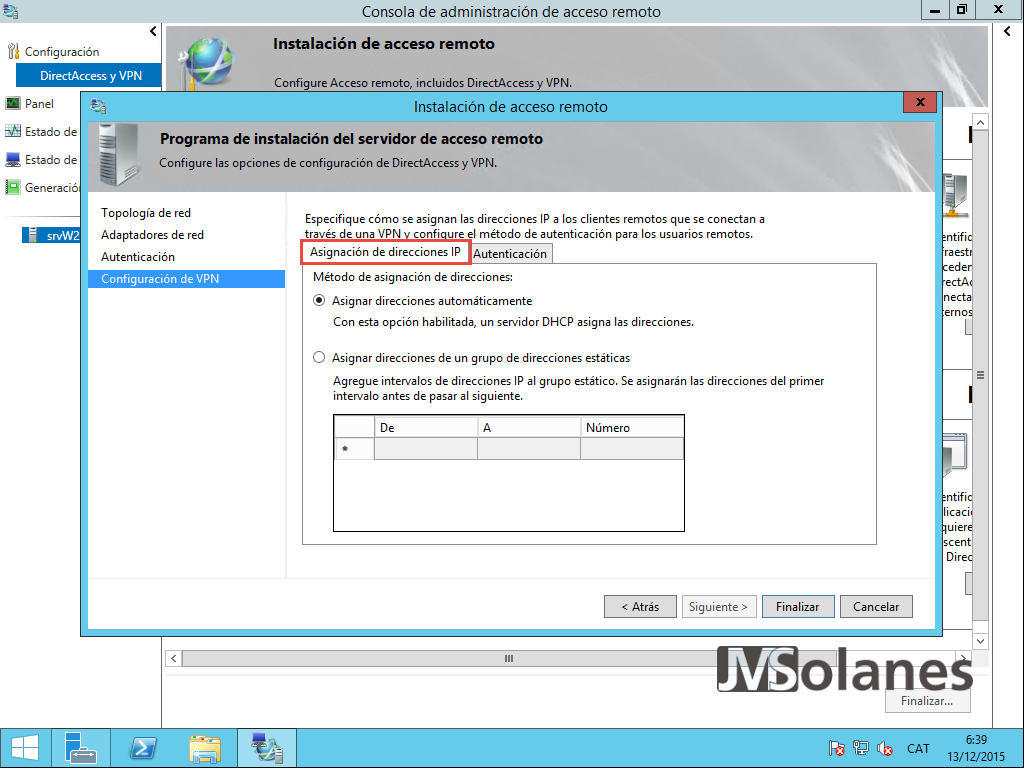

Configuración de la VPN. Se especifica si se utiliza el servidor DHCP para dar las direcciones IPs a los clientes remotos o bien se utiliza un rango de direcciones IP definido en el propio servidor de acceso remoto.

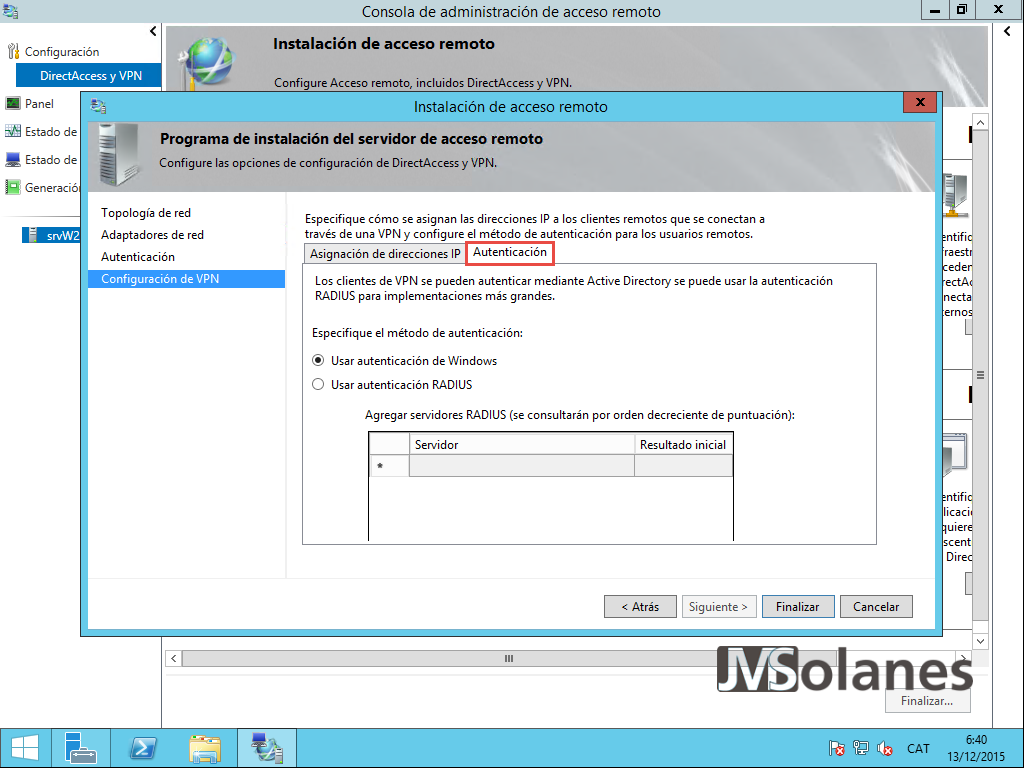

En la pestaña Autenticación se configura si se utiliza el propio Windows para validar los usuarios remotos o bien se pasan las peticiones a un servidor RADIUS de la red.

Hacer clic en el botón Finalizar para aceptar las posibles modificaciones sobre el servidor de acceso remoto.

Conexión por DirectAccess

La tecnología DirectAccess se basa en el Active Directory. Su configuración se hace mediante políticas (GPOs) que crea el propio asistente. Concretamente son dos directivas, que se pueden revisar desde el Administrador de Directivas de Grupo, creadas en la raíz del dominio:

- Configuración del cliente de DirectAccess

- Configuración del servidor de DirectAccess

Para la conexión desde el exterior de un equipo con DirectAccess asegurar, antes de sacar el equipo fuera de la red, que tiene aplicada la directiva de configuración del cliente. Desde la consola de sistema se puede ejecutar el comando:

gpresult /r

Comprobar que en el apartado de directivas de equipo sale la de configuración del DirectAccess.

En el caso de Microsoft Windows 8.1, yendo al menú de configuración del PC > Red.

En el apartado de conexiones se tiene que visualizar la conexión DirectAccess.

Si extraemos el equipo de la red interna, porque el usuario viaja con su portátil, cuando disponga de conexión a Internet y se pueda acceder a la dirección de acceso remoto. Esta conexión se realiza automáticamente cuando se detecta que está fuera de red mediante IKEv2, por lo tanto, es importante que tanto los puertos de salida como los certificados sean los correctos para que funcione el invento.

Recordad de utilizar la entidad certificadora propia para estas configuraciones.

Conexión por VPN

Las conexiones VPN son más estándares y se pueden realizar prácticamente desde cualquier equipo, ya sea Microsoft Windows, Apple o Linux. A continuación os dejo cómo configurar la conexión VPN en un Microsoft Windows 8.1: Es muy parecido en el resto de sistemas operativos.

Desde el escritorio, botón derecho sobre el botón inicio y hacer clic en Panel de control.

Hacer clic en Centro de redes y recursos compartidos.

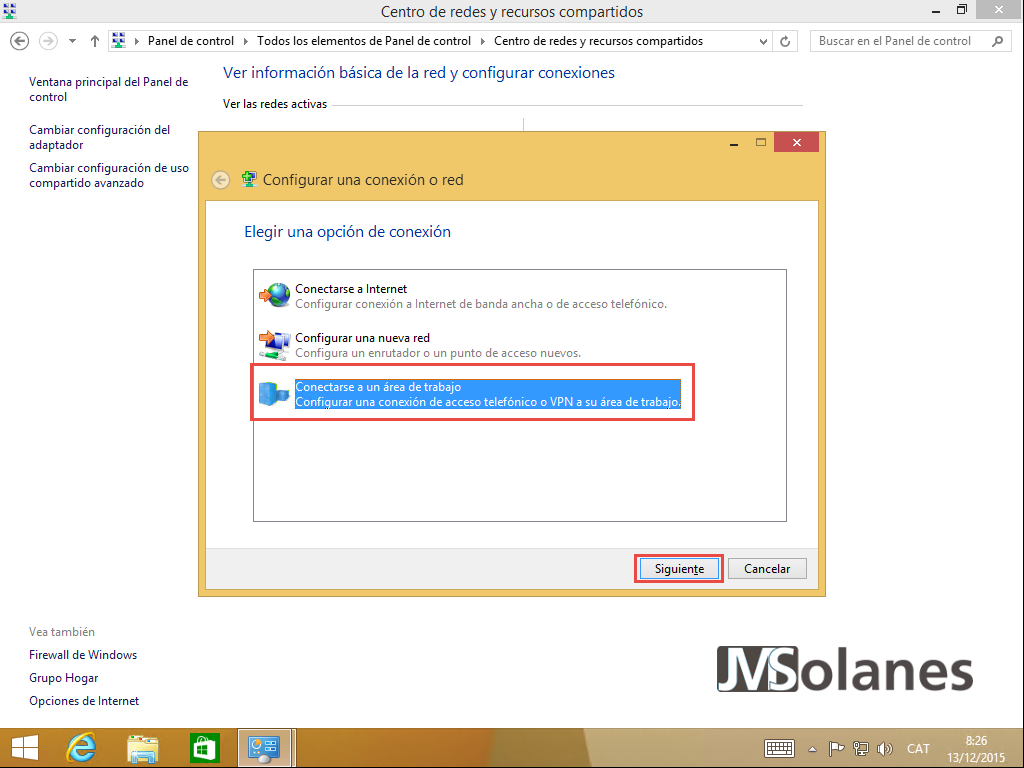

Hacer clic en Configurar una nueva conexión o red.

Seleccionar Conectarse a una área de trabajo y hacer clic en el botón Siguiente.

Hacer clic en Utilizar mi conexión a Internet (VPN)

Indicar la dirección pública donde se encuentra el servidor de conexiones remotas. El nombre de la conexión, por ejemplo: Mi empresa. Las otras opciones que tenemos hacen referencia a poder utilizar una SmartCard, si se pueden guardar las credenciales de la conexión o si otros usuarios del equipo pueden utilizar esta misma conexión. Marcar el checkbox según sea necesario. Cuando todo esté correcto, hacer clic en el botón Crear.

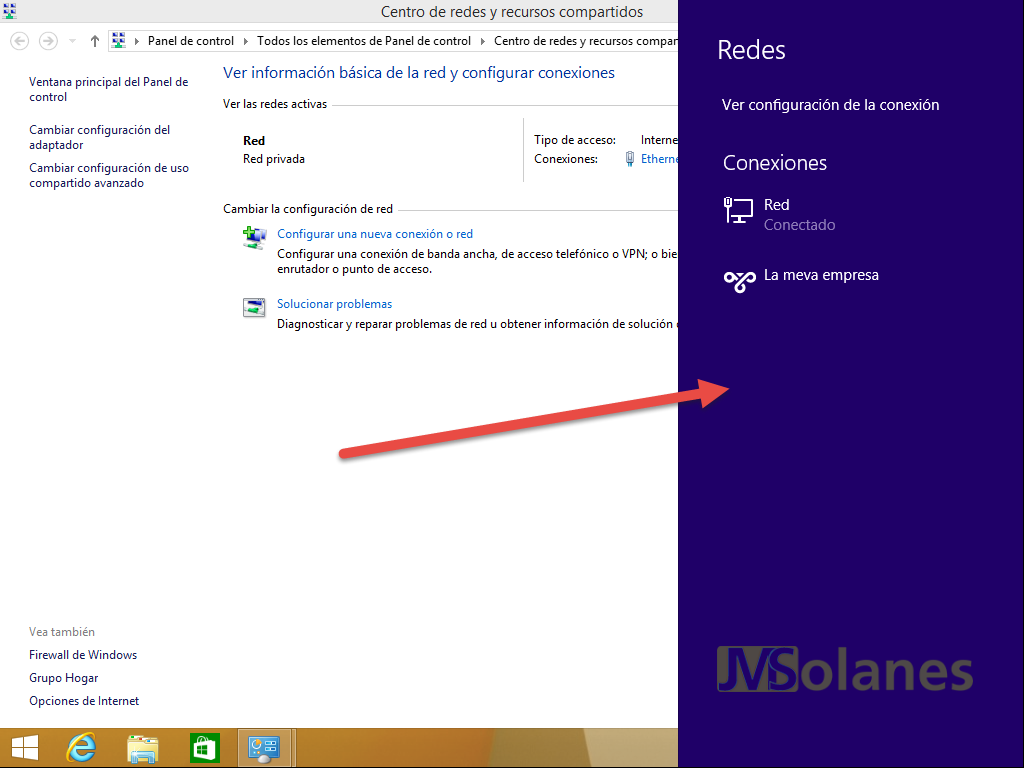

Acabada la configuración, nos aparece en la barra lateral derecha de información de Windows.

Volviendo al centro de redes, en el menú de la izquierda, hacer clic en Cambiar configuración del adaptador de red.

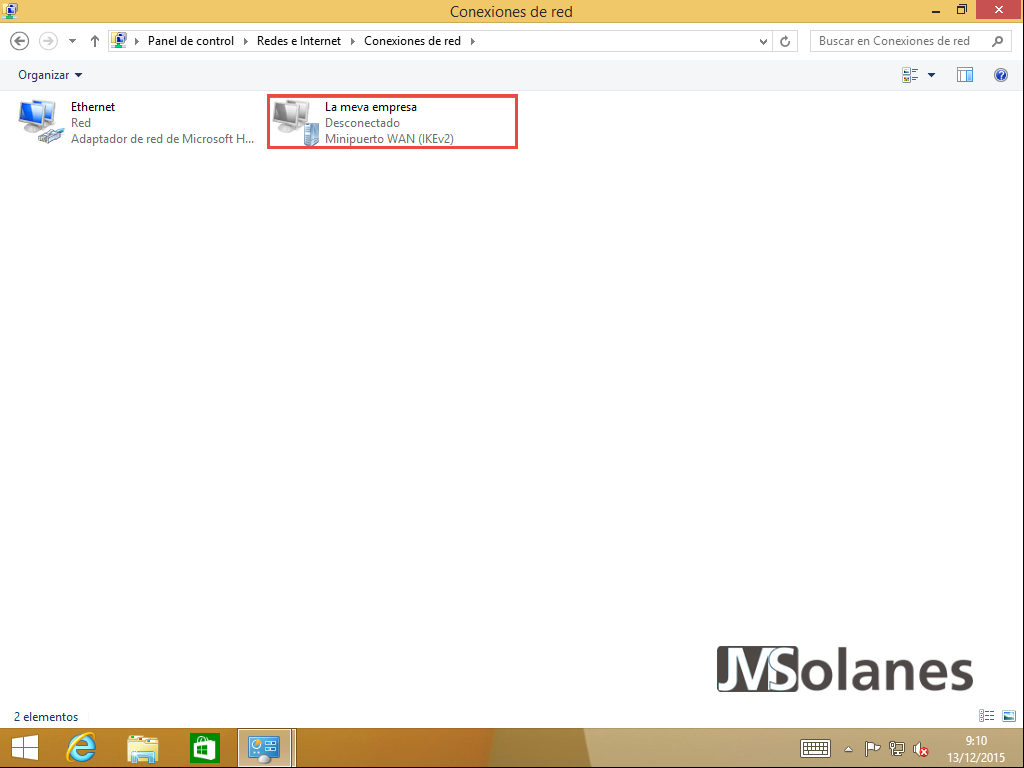

Encontramos una nueva tarjeta correspondiente a la conexión VPN.

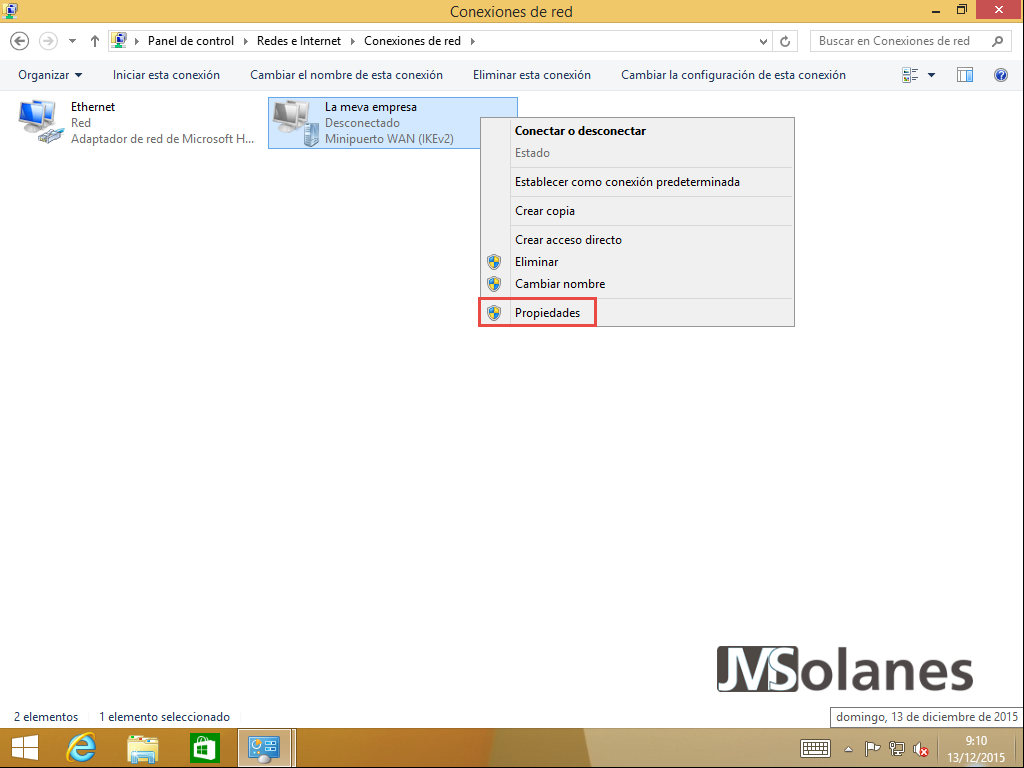

Botón derecho encima de ella y en el menú, hacer clic en Propiedades para revisar su configuración.

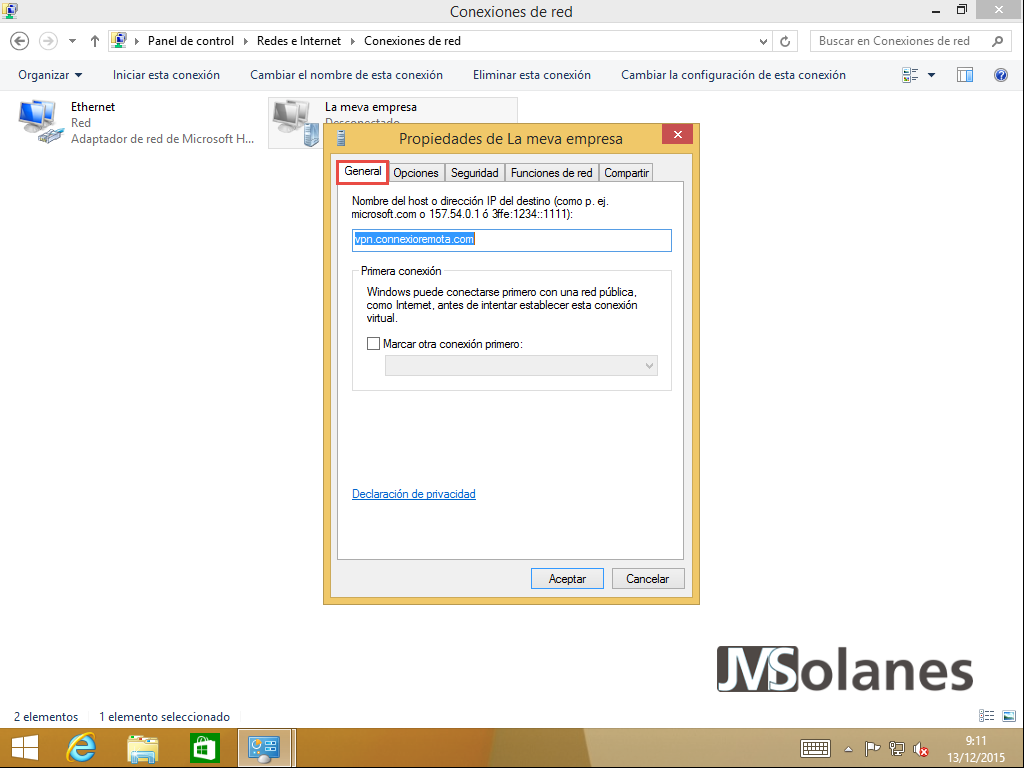

Se inicia un cuadro de diálogo con diferentes opciones distribuidas por pestañas:

General se indica la dirección donde se tiene que ir a conectar para establecer la conexión VPN.

Opciones si permite guardar las credenciales o no y si tiene que colgar la conexión después de un tiempo de inactividad.

Seguridad es donde tenemos que revisarlo con más cariño ya que permite especificar el tipo de túnel VPN a hacer. Por defecto está en automático, eso quiere decir que probará una conexión IKEv2.

Para forzar a hacer una conexión SSTP (recordar que es con certificado contra el puerto TCP 443 y que el cliente tiene que confiar con el certificado del equipo servidor), del desplegable seleccionarlo.

Funciones de red. La configuración de los protocolos de comunicación para el túnel VPN. Se puede desactivar IPv6, por ejemplo. Modificar según las necesidades del momento.

Compartir. Permite compartir esta conexión con otros usuarios. No es que sea lo más recomendable para una conexión VPN, por lo tanto, haremos ver como si no existiera.

Hacer clic en el botón Aceptar para aplicar las modificaciones.

Establecer el túnel VPN

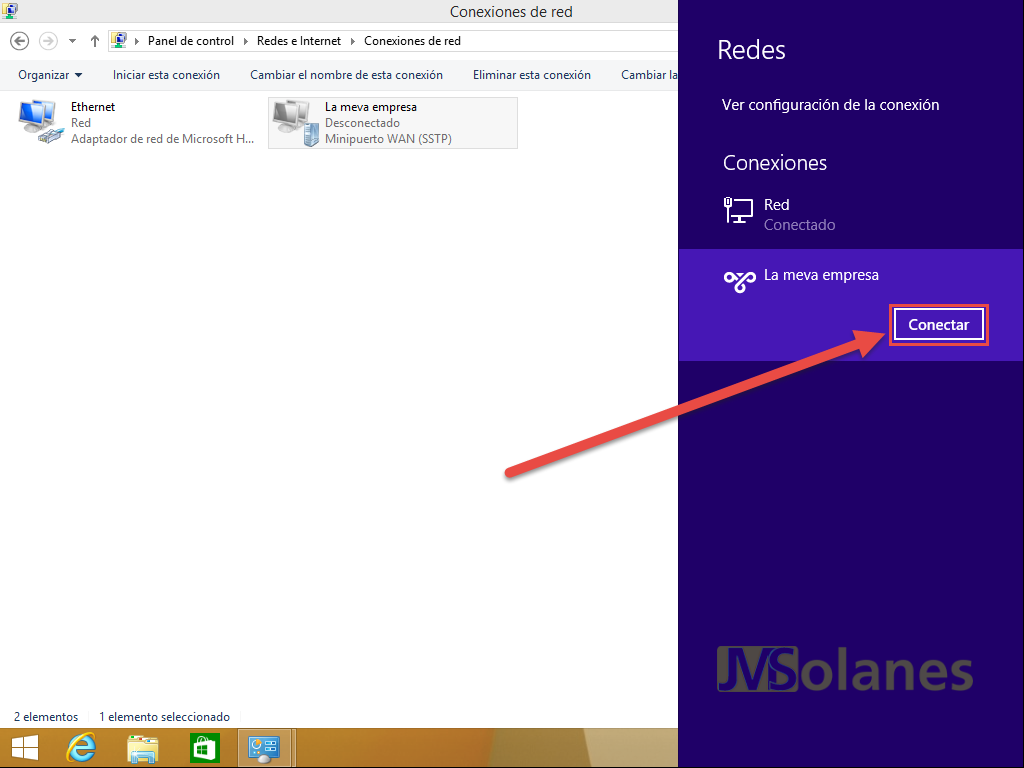

Para establecer el túnel, se puede hacer desde el centro de conexiones, botón derecho sobre la conexión y en el menú hacer clic en Conectar o desconectar.

O bien hacer clic en el botón de red al lado del reloj en la barra de tareas.

El efecto en Windows 8 es el mismo en ambos casos, hace aparecer la parte derecha de redes. Haciendo clic encima de la conexión se habilita el botón Conectar. Hacer clic en el botón Conectar para hacer la conexión.

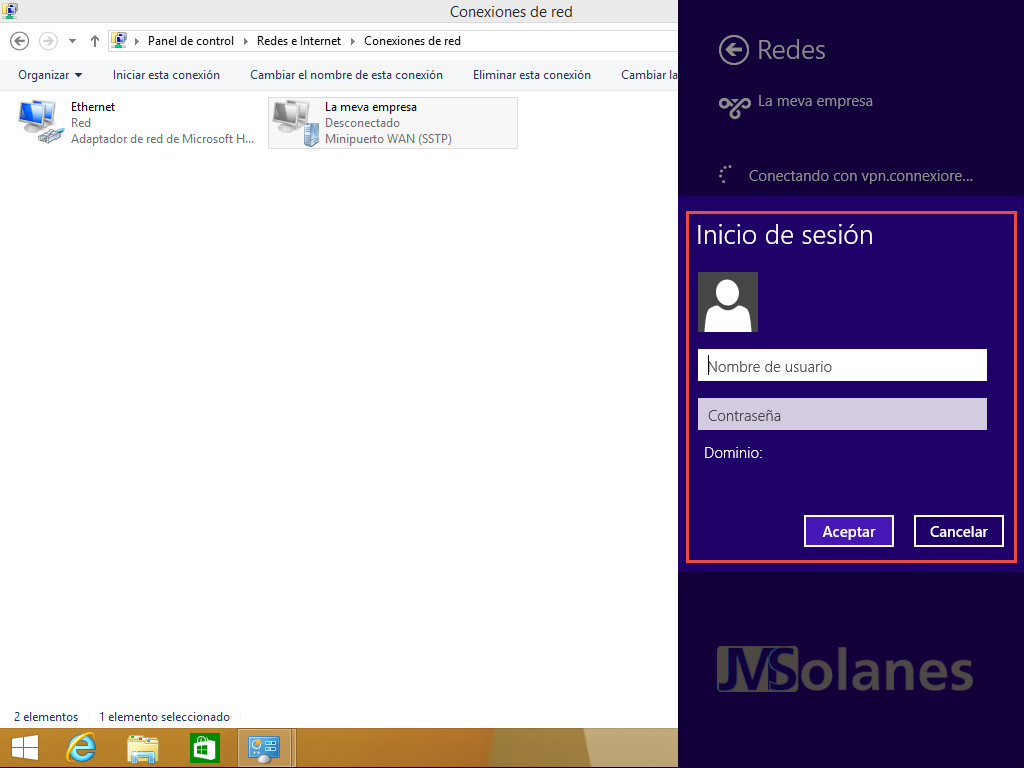

Se inicia el proceso de conexión, si es la primera vez o no se permite guardar las credenciales, llegados a este punto, se pide el nombre de usuario y contraseña.

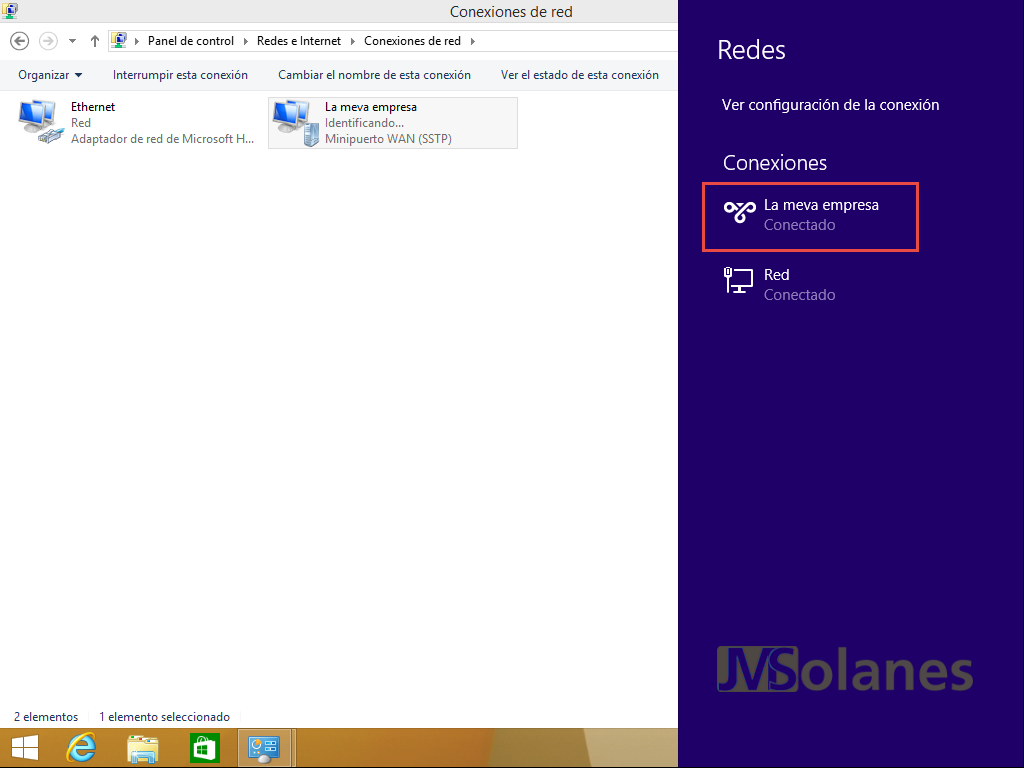

Se cierra el proceso de conexión indicando que la VPN ha sido establecida.

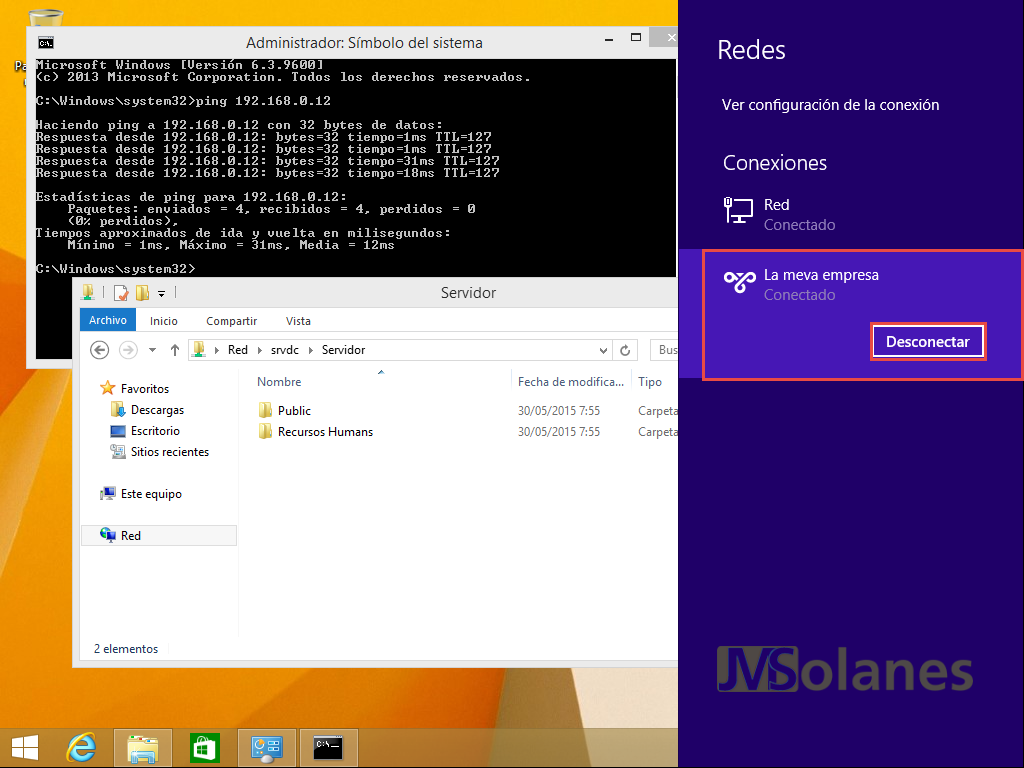

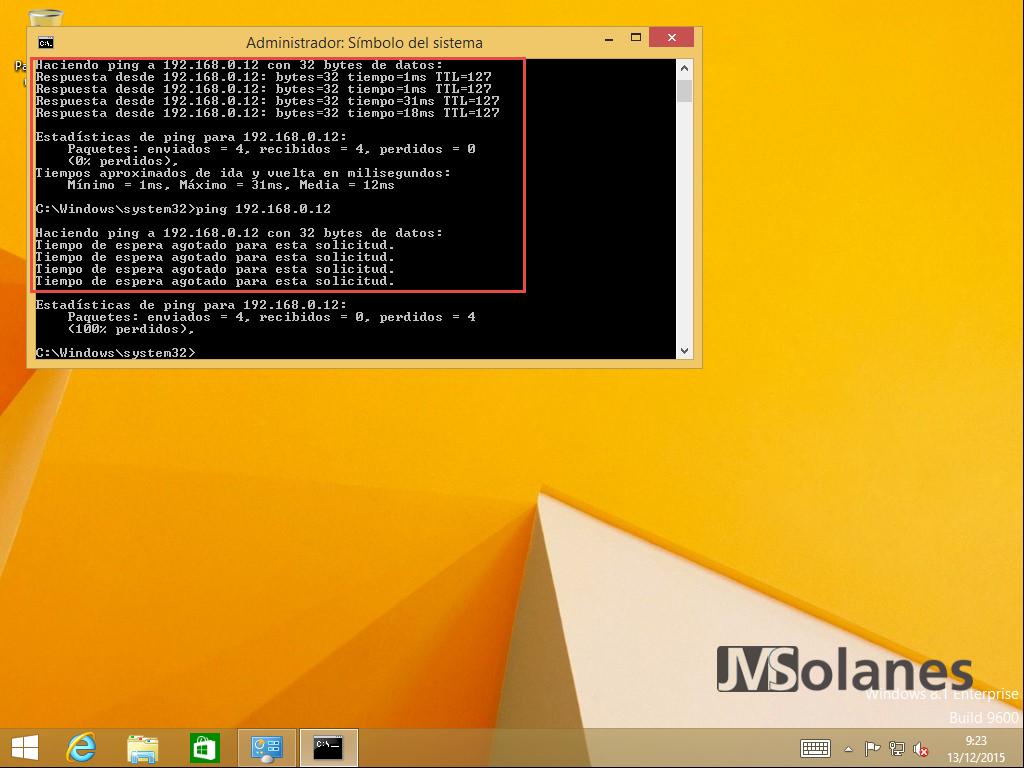

Ya se puede acceder por la red al servidor de conexiones remotas con un ping o por su IP, pero también al resto de equipos de la red interna como ahora el controlador de Active Directory.

Para desconectarnos de la red, hacer clic en el icono de red al lado del reloj para hacer aparecer el menú de conexiones de red en la parte derecha. Hacer clic en la conexión VPN para hacer aparecer el botón de desconexión y clic en el botón de desconexión para desconectar.

Se nos cierra el acceso al servidor de Active Directory y ya no se puede acceder a ningún equipo de la red interna, finalizando todo el proceso.

Tomado de https://www.jmsolanes.net/es/acceso-remoto-vpn-windows-server/

Comentarios

Publicar un comentario